حمله DoS و DDoS چیست + راه های جلوگیری از آن

کلمه DoS از سرواژههای Denial Of Service گرفته شده که به معنی اختلال در سرویس در زبان فارسی شناخته میشود. حمله DDoS نیز از حملات زیرگروه DoS است که D اضافه شده، سرواژه Distributed و به معنی توزیعشده است که در ادامه به صورت کامل مورد بررسی قرار خواهد گرفت.

هر خدمتی که توسط تارنماها و یا سایتهایی که با آنها در حال تعامل هستید دریافت میکنید یک سرویس نامیده میشود و به عمل انجام دادن آن، سرویسدهی میگویند. هر سرویسی که دریافت کنید، هزینه و مدت زمان مشخصی را میطلبد تا به درستی انجام بپذیرد که اگر سرعت پاسخدهی در این فرآیند پایین بیاید، به اصطلاح با اختلال سرویس مواجه شدهایم.

در این مقاله از مجله تکنولوژی ایده آل تک به بررسی کامل حملات DoS و همچنین DDoS میپردازیم و تفاوتهای میان این دو را مییابیم. با ما همراه باشید.

حمله DoS و DDoS چیست؟

همانطور که گفتیم، زمانی که یک سرویسدهنده نتواند به درستی سرویسدهی کند، اختلال در سرویس اتفاق میافتد که در نتیجه آن، کاربران با مشکل مواجه شده و نمیتوانند پاسخ درخواستهای خود را دریافت کنند یا این پاسخ با تاخیر نامعقول همراه میشود.

در حمله DoS سعی میشود که منابع ماشین یا شبکه برای کاربرانش به صورت موقت یا دائم از دسترس خارج شود. رویکرد به این صورت است که به ماشین قربانی، درخواستهای فراوانی ارسال میشود؛ تا حدی که از توان سرویسدهنده خارج شود و پاسخ به همه درخواستها اعم از کاربران واقعی با کندی یا قطعی کامل روبهرو شود.

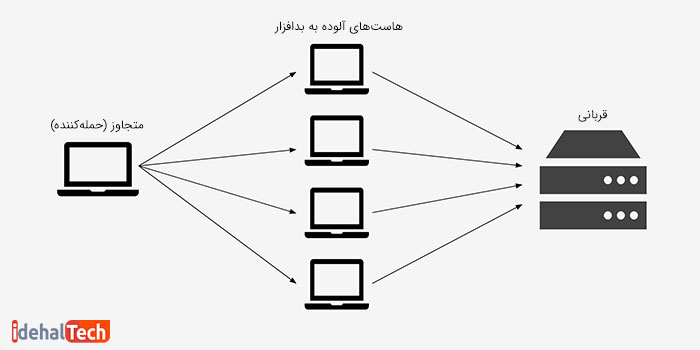

در حمله DDoS یا حمله اختلال سرویس توزیعشده، رویکردی مشابه مورد قبلی پیاده میشود؛ اما این بار درخواستها از یک منبع ارسال نمیشوند و چندین منبع سعی در ارسال درخواستهای فراوان به سرور دارند که نمیتوان به راحتی این نوع از حمله را خنثی کرد.

مجرمان در این نوع حملات، بیشتر سایتهایی که توسط سرورهای بسیار قدرتمند میزبانی میشوند را هدف قرار میدهند، سایت بانکها، درگاههای پرداخت و … از این دست هستند.

تاریخچه حملات DoS

تاریخچه اولین حمله داس به ششم سپتامبر سال 1996 میلادی باز میگردد؛ زمانی که پانیکس (سومین ISP راهاندازی شده در کل جهان) هدف حملهکنندگان قرار گرفت. این موسسه، تحت حمله SYN flood قرار گرفت که یکی از انواع حملات داس است و با وجود اینکه سختافزارهای این شرکت ایمنی مناسبی داشتند و توسط تامینکنندگان بهنامی همانند سیسکو ارائه شده بودند اما سرورها چندین روز با قطعی کامل مواجه شدند.

در این وضعیت سرور منابعی را برای کانکشنهای نیمه باز اختصاص میدهد که میتواند برای مصرف کل منابع سرور کافی باشد تا دیگر نتواند به درخواستهای کانکشن کاربران پاسخ دهد.

پنجم مارس 2018 میلادی، یکی از مشتریان شرکتی آمریکایی به نام Arbor Networks خود را بزرگترین قربانی حمله دی داس در تاریخ معرفی کرد، پیک این حمله به 1.7 ترابیت در ثانیه رسید. رکورد قبلی مربوط به گیتهاب بود که در ثانیه ترافیکی در حدود 1.35 ترابیت را دریافت کرد، این حمله چند روز قبل در تاریخ یک مارس 2018 اتفاق افتاد.

فوریه 2020 نیز، آمازون وب سرویس، تحت یک حمله DDos با ولوم 2.3 ترابیتی در ثانیه قرار گرفت که تاکنون بزرگترین حمله در تاریخ DOS به شمار میرود.

انواع حملات داس

حملات DoS به این صورت شناخته میشوند که حملهکننده در واقع با یک تلاش صریحt قصد در اختلال در استفاده از سرویس برای کاربران را دارد. حملات داس به صورت عمومی به دو نوع تقسیم میشوند: آنهایی که سرویسها را خراب میکنند و آنهایی که ترافیک فراوانی را به سرویس متحمل میکنند. جدیترین و خطرناکترین حملات، Distributed یا توزیعشدهها هستند.

دیداس – DDoS

یک حمله اختلال سرویس توزیعشده (DDoS) زمانی رخ میدهد که سیستمهای متعددی پهنای باند و یا منابع سیستم هدف را نشانه بگیرند، معمولا این پروسه با استفاده از یک یا چند وب سرور انجام میپذیرد. در حملات دیداس، از بیشتر از یک IP یا ماشین استفاده میشود و غالبا هزاران هاستی که توسط بدافزار فرد متجاوز آلوده شدهاند به کار گرفته میشوند.

حملهای توزیعشده یا distributed نامیده میشود که تقریبا بیشتر از 3 یا 5 نود را در شبکههای مختلف درگیر کند، اگر نودها از این تعداد کمتر باشند در واقع حمله از نوع داس بوده است.

به عنوان یک راهکار افزایش آسیب در دیداس، حملات ممکن است شامل آدرسهای IP غیرواقعی (IP address spoofing) شوند که تشخیص آنها و دفاع را دو چندان سخت میکند. این مزایای خوب برای متجاوز، مکانیزم دفاع را چالش برانگیز میکند.

برای مثال، اگر بخواهید برای دفع حمله پهنای باند بیشتری ر خریداری کنید، افاقهای نخواهد داشت چون متجاوز میتواند بهراحتی ماشینهای بیشتری را برای حمله اضافه کند.

حملات DDoS در سالهای اخیر با رشد زیادی همراه بودهاند، به طوری که در چند سال گذشته ترافیکها از ترابیت بر ثانیه هم رد شده و بار سنگینی را برای قربانی به وجود آوردهاند. انواع متداول در این نوع حمله، شامل UDP flooding ،SYN flooding و DNS amplification میشود.

DDos در لایه اپلیکیشن

حمله دیداس در لایه اپلیکیشن که گاهی هم با اسم Layer 7 DDoS شناخته میشود، شکلی از حملات DDoS است که متجاوز عملیاتها و پروسههای لایه اپلیکیشن را هدف قرار میدهد. در این گونه، متجاوز بار سنگینی را برای ویژگیها یا توابع اپلیکیشن بهوجود میآورد تا کارکرد آن قسمت بهخصوص را مختل کند.

نوامبر 2017 نیز، Junade Ali یکی از کارکنان کلودفلر گفت:

در حالی که مقیاس حملات شبکه بزرگتر شده اما کمتر از گذشته اتفاق میافتند ولی این در مورد حملات در لایه اپلیکیشن صدق نمیکند و دادههای کلودلفر بر این اساس است که این نوع حملات همچنان همانند گذشته متداول هستند و نشانهای از کاهش در آنها دیده نمیشود.

علائم حملات DoS و DDoS

حملههای DDoS، علائم و نشانههای قطعی دارد که میتوانند به راحتی مشخص شوند اما مشکل اینجاست که این نشانهها همانند دیگر مشکلات کامپیوتری هستند که گفتن قطعی اینکه شما تحت حمله قرار گرفتهاید را بدون یک متخصص سخت میکند.

موارد زیر را در نظر بگیرید:

- دسترسی با سرعت پایین به فایلها و پروندهها به صورت لوکال یا ریموت

- ناتوانی در دسترسی به یک وبسایت در مدت زمانی طولانی

- قطعی اینترنت

- مشکل در دسترسی به همه سایتها

- دریافت مقدار زیادی از ایمیلهای اسپم

بیشتر این علائم و نشانهها را سخت میتوان به عنوان یک رفتار غیرمعمول در نظر گرفت اما با این وجود اگر دو یا چند مورد از موارد گفته شده را در مدت زمانی طولانی تجربه کرده باشید، احتمال اینکه هدف حمله DDoS قرار گرفته باشید زیاد است.

تکنیکها و شگردهای حملات DoS

در این بخش میخواهیم شما را بیشتر با نحوه کارکرد حملات DoS و DDoS آشنا کنیم. راهها و شگردهای بسیار زیادی وجود دارند که میتوان با آنها یک حمله داس را شروع کرد.

سادهترین حمله داس بر روی نیروی وحشیانه خود اتکا میکند، در این روش، هدف با مقدار عظیمی از پَکِتها (packet) غافلگیر میشود و این تا جایی که پهنای باند یا منابع سیستم آن تمام شوند، ادامه مییابد.

اشباع شدن پهنای باند، به وسیله تونایی متجاوز در ارسال سیلی از پکتها اتفاق میافتد. یک راه متداول در دستیابی به این توانایی در دیداس، در اختیار گرفتن یک باتنت (botnet) است.

یک باتنت به تعدادی از دستگاههای متصل به اینترنت گفته میشود که هر کدام یک یا چند ربات را دارا هستند. باتنتها میتوانند برای اهدافی مانند حملات DDoS، سرقت کردن داده، ارسال اسپم و … به کار روند. صاحب دستگاه میتواند با نرمافزار (C&C) باتنت را کنترل کند. جالب است بدانید کلمه «باتنت – Botnet» از ترکیب “ربات – Robot” و “نتورک – Network” به دست آمده و بیشتر از این کلمه برای اهداف و مفهومهای منفی استفاده میشود.

حمله داس HTTP Slow Post

این حمله اولین بار در سال 2009 میلادی دیده شد. در این گونه از حملات، یک HTTP POST header کامل و مشروع به سرور فرستاده می شود که شامل فیلد ‘Content-Length’ است تا حجم بدنه پیام تعیین شود. با این حال، متجاوز اطلاعات اصلی بدنه را با نرخ سرعت خیلی پایینی (مثلا: 1 بایت / 110 ثانیه) میفرستد.

با توجه به اینکه تمام پیام باید تصحیح و تکمیل شود، سرور هدف تلاش میکند تا طبق دستورالعمل فیلد ‘Content-Length’ عمل کند و تا منتقل شدن کل پیام منتظر بماند که زمان زیادی را میطلبد. متجاوز تا زمانی که تمام منابع در دسترس برای کانکشنهای ورودی تمام شود صدها و حتی هزاران ارتباط اینچنینی را برقرار میکند.

با این واقعیت که آپاچی به طور پیشفرض درخواستهایی تا 2 گیگابایت در حجم را پذیرش میکند، این حمله میتواند خیلی قدرتمند باشد. تشخیص کانکشنهای مشروع در حمله HTTP slow POST بسیار دشوار است، بنابراین میتواند بعضی از سیستمهای امنیتی را دور بزند. یک نرمافزار تحت وب امنیتی به نام OWASP، ابزاری را برای بررسی ایمنی سرورها در برابر HTTP slow POST منتشر کرده که میتواند مفید باشد.

حمله Challenge Collapsar

حمله Challenge Collapsar یا به اختصار، CC، نوعی از حمله است که به طور سریع و پشت سر هم درخواستهای HTTP استاندارد را به وبسرور ارسال میکند که در واقع URLها یا آدرسها به عملیاتهای پیچیده و پایگاه داده نیاز دارند که برای انجام آن مدت زمانی مشخص لازم است و از این رو منابع سرور هدف تمام میشود.

در سال 2004 میلادی، یک هکر چینی با نام مستعار «کیکی» یک ابزار برای ارسال این نوع از درخواستها را ساخت تا یک فایروال NSFOCUS به نام «Collapsar» را هک کند و بدین ترتیب این ابزار با نام «Challenge Collapsar» میان مردم شناخته شد.

ICMP Flood

«پروتکل کنترل پیامهای اینترنتی» یا «Internet Control Message Protocol» و به اختصار «ICMP»، یک پروتکل پشتیبانی در مجموعه پروتکلهای اینترنت است. ICMP برای ارسال پیامهای خطا و اطلاعات عملیاتی شامل پیغامهای «موفقیت آمیز بودن» یا «خطا» توسط دستگاههای شبکه مانند روترها استفاده میشود.

در این نوع از حمله، متجاوز تعداد زیادی از پکتهای IP را با آدرس منبع (سورس – Source) جعلی که به دستگاه قربانی اشاره میکند را به تمام هاستهای داخل شبکه ارسال میکند. همه این دستگاهها به طور پیشفرض تنظیم شدهاند تا به آن پکتها یک پاسخ به آدرس سورس ارسال کنند.

در نتیجه اگر تعداد این ماشینها در شبکه زیاد باشد کامپیوتر قربانی ترافیک بسیار زیادی را متحمل میشود و به این شکل سیستم قربانی دیگر نمیتواند در حین این حمله مورد استفاده قرار گیرد.

در سیستمهایی که بر روی ویندوز اجرا میشوند فلگ -t توانایی کمتری در غافلگیر کردن هدف دارد، همچنین فلگ -l که برای تعیین سایز استفاده میشود به کاربر اجازه تعیین مقادیر بالاتر از 65500 را نمیدهد.

نوعی دیگر از حملات پینگ وجود دارد که به Ping of death مشهور است. در این گونه، قربانی توسط یک پکت پینگ ناقص که به کرش روی سیستم آسیبپذیر منجر میشود حمله خود را پیش میبرد.

Nuke

Nuke یکی از قدیمیترین نوع حملات Denial of Service است که با ارسال پکتهای ICMP نامعتبر به سیستم هدف کار خود را پیش میبرد. با استفاده از یک ابزار پینگ سفارشی دادههای ناقص و خراب را مکررا به هدف ارسال میکند و تا توقف این کار کامپیوتر تحت تاثیر آن قرار گرفته و سرعت آن به شدت کاهش مییابد.

یک مثال مشخص از حمله Nuke استفاده از نرمافزار WinNuke است که نتبایوس ویندوز 95 را با استفاده از آسیبپذیری که داشت مورد آسیب قرار میداد. WinNuke یک رشته از اطلاعات خارج از باند را به درگاه (پورت) 139 پروتکل TCP میفرستد که باعث آبی شدن صفحه و قفل شدن آن میشد.

دیگر تکنیکهای حملات DoS و DDoS

این خیلی مهم است که بدانید تعداد بسیار زیادی از انواع حملات داس و دیداس وجود دارند که نمیتوان در این مقاله به همه آنها اشاره کرد و بیشتر در موردشان صحبت کرد، همچنین لزومی هم ندارد تا در مورد همه آنها با جزئیات زیاد بدانید ولی در ادامه چندین نوع دیگر را اسم خواهیم برد تا اگر قصد داشتید بیشتر در موردشان بدانید بهتر بتوانید به جستوجو بپردازید.

- حملات دائمی داس (Permanent DoS)

- حمله منعکسشده (Reflected / spoofed)

- Amplification

- باتنت Mirai

- R-U-Dead-Yet? (RUDY)

- SACK Panic

- Shrew

- Slow Read

- SYN flood

- حمله دیداس پیچیده low-bandwidth یا Sophisticated low-bandwidth DDoS

- Teardrop

- ٰTDoS

- ٰTTL expiry

- UPnP

تکنیکهای دفاع در برابر دیداس DDoS – چگونه از حمله دیداس جلوگیری کنیم؟

یکی از مهمترین سوالها و دغدغههایی که پیش میآید، این است که با این همه نوع حمله متفاوت و گوناگون، چگونه باید در برابر آنها دفاع کنیم و از آسیب رسیدن به سیستمها جلوگیری کنیم؟

پاسخهای دفاعی در برابر حملات داس معمولا با استفاده از ترکیب کردن بازرسیهای حمله، کلاسبندی ترافیک و ابزارهای پاسخ ایجاد میشوند. هدف، مسدود کردن ترافیکی است که به عنوان نامشروع شناخته شده و همچنین در مقابل اجازه به ترافیک مشروع شبکه است.

سختافزار اپلیکیشن فرانت اند

سختافزار اپلیکیشن فرانت اند یک سختافزار هوشمند است که مکانی قبل از رسیدن ترافیک به سرور مستقر شده است. این سختافزار میتواند در روترها و سوئیچها به صورت ترکیبی استفاده شود.

سختافزار اپلیکیشن فرانت اند هر داده یا پکتی که قصد ورود به سیستم را داشته باشد تجزیه و تحلیل کرده و سپس آنها را در یکی از سه دستهبندی “در اولویت – priority”، “معمولی – regular” و “خطرناک – dangerous” قرار میدهد. در حال حاضر بیش از 25 ارائهدهنده برای این ابزار در دسترس هستند.

Blackholing و Sinkholing

با روتینگ Blackhole همه ترافیک DNS یا IP مورد حمله قرار گرفته، به یک سرور ناموجود و جعلی یا یک اینترفیس نال (به اصطلاح «Black Hole») فرستاده میشوند. برای اینکه تاثیرگذاری بیشتری روی اتصالات شبکه داشته باشد میتواند توسط ISP مدیریت شود.

یک sinkhole دیاناس، ترافیک را به یک آدرس IP معتبر می فرستند که کارش تجزیه و تحلیل ترافیک و رد کردن پکتهای بد است. این مورد برای بیشتر حملات سرور کارآمد نیست.

پیشگیری مبتنی بر IPS

سیستم جلوگیری از نفوذ یا IPS زمانی که حملات نشانههایی را با خود به همراه داشته باشند مفید است. با این حال، بیشتر حملات دارای محتوای مشروع ولی قصد نامشروع هستند. IPS که بر روی تشخیص محتوا کار میکند توانایی دفع حملههای داس behavior-based را ندارد.

یک IPS که بر پایه ASIC ساخته شده باشد ممکن است بتواند حملات داس را دفع کند چون از قدرت پردازشی مناسب بهره میبرد و میتواند حمله را تجزیه و تحلیل کرده و سپس با رویکردی خودکار، مانند یک دِژُنکتُور عمل کند.

RBIPS نیز نوعی دیگر از IPSها است که تکتک ترافیک را برای تعیین ناهنجاری به طور مداوم بررسی میکند. RBIPS در حالی که ترافیک حمله داس را مسدود میکند به ترافیک معمول شبکه اجازه انتقال میدهد.

دفاع مبتنی بر DDS

DDS بیشتر از IPS بر روی مشکل تمرکز دارد، DoS defense system یا DDS میتواند حملات داس connection-based و آنهایی با محتوای مشروع و قصد بد را مسدود کند.

دیدیاس همچنین میتواند هر دو حمله پروتکل (مانند teardrop و ping of death) به علاوه حملات rate-based (مانند ICMP floodها و SYN floodها) را دفع کند. DDS یک سیستم داخلی دارد که میتواند بهراحتی و با سرعتی بیشتر از نرمافزارهای system based حملههای داس را شناسایی کرده و مانع شود.

دیوارهای آتش – فایروالها

در صورت حملهای ساده، یک فایروال میتواند قوانین سادهای برای رد کردن تمام ترافیک ورودی از متجاوز بر اساس پروتکلها، درگاهها یا آدرسهای IP منشا را داشته باشد.

به علاوه فایروالها ممکن است در ترتیب شبکه بسیار عمیقتر از سایر اجزا باشند، مثلا قبل از اینکه ترافیک به فایروال برسد روترها تحت تاثیر منفی حمله قرار گرفتهاند. همچنین بسیاری از ابزارهای امنیتی یا هنوز از IPv6 پشتیبانی نمیکنند یا به درستی برای استفاده از آن پیکربندی نشدهاند، پس نتیجه میگیریم فایروالها اغلب در حملات دور زده می شوند.

سوئیچها

بسیاری از سوئیچها تواناییهایی در rate-limiting و ACL دارند. بعضی از آنها محدودیت ریت در کل سیستم، traffic shaping، بایندینگ تاخیری (TCP splicing)، بررسی عمیق پکت و فیلترینگ Bogon (bogus IP filtering) را به صورت اتوماتیک و خودکار برای حذف حملات داس، ارائه میدهند.

این برنامهها میتوانند تا زمانی که باعث جلوگیری از حملههای DoS میشوند استفاده شوند. برای مثال، SYN flood میتواند توسط بایندینگ تاخیری یا TCP splicing دفع شود و به همین ترتیب داسهای محتوا محور میتوانند توسط بررسی عمیق پکت دفع شوند.

حملاتی که از آدرسهای سیاه منشا میگیرند یا میخواهند به آدرس سیاه تبدیل شوند میتوانند توسط فیلترینگ Bogon جلوگیری شوند.

روترها

همانند سوئیچها، روترها نیز چند قابلیت برای تنظیم rate-limiting و ACL دارند. این قابلیتها همچنین به طور دستی تنظیم میشوند. بیشتر روترها میتوانند بهراحتی با یک حمله داس تحت تاثیر منفی قرار بگیرند. سیسکو آیاواسها، ویژگیهایی اختیاری دارند که میتوان از آنها برای کاهش تاثیر حملات استفاده کرد.

سیستم عامل مخصوص اینترنت سیسکو یا Cisco Internetwork Operating System و به اختصار Cisco IOS، یک عضو از خانواده سیستمهای عامل شبکه است که بر روی بسیاری از سیستمهای روتر سیسکو استفاده شدهاند.

فیلترینگ Upstream

در این نوع از دفاع، تمام ترافیک با استفاده از روشهای متفاوتی مانند پروکسیها، تونلها، اتصالات دیجیتال کراس یا حتی مدارهای مستقیم به “cleaning center” یا “scrubbing center” پاس داده میشود تا ترافیک بد (مانند دیداس و همچنین هر حمله اینترنتی متداول دیگر) را از ترافیک خوب جدا کرده و فقط ترافیک خوب را به سرور بفرستد.

ارائهدهنده به اتصال مرکزی به اینترنت نیاز دارد تا این نوع از سرویس را مدیریت کند مگر اینکه خودش در جایی باشد که امکانات “cleaning center” یا “scrubbing center” را داشته باشد.

نگاهی به بزرگترین حملات دیداس در جهان

برای اینکه فهمی از این حملات پیدا کنیم، در ادامه برخی از برجستهترین حملات DDoS را که تاکنون اتفاق افتادهاند معرفی میکنیم.

بعضی از مواردی که معرفی میشوند به دلیل شهرتشان در گستردگیشان است در حالی که سایر موارد به دلیل تاثیر و پیامدهایشان هستند.

گوگل – 2017

در 16 اکتبر 2020، گروه تجزیه و تحلیل تهدید (TAG) گوگل، مبنی بر اینکه چگونه تهدیدها و عوامل تهدید تاکتیکهایشان را در انتخابات 2020 آمریکا تغییر داد پستی منتشر کرند و در انتهای آن پست یک یادداشت کوچک نیز به جای گذاشتند:

در 2017، مهندسان امنیت ما یک حمله UDP amplification را مشاهده کردند که رکوردهای قبل از خودش را شکست. این حمله توسط چندین ISP چینی شامل ASNs 4134 ،4837 ،8453 و 9394 انجام شد که به عنوان بزرگترین حمله پهنای باند در تاریخ تا آنجایی که خبر داریم باقی مانده است.

متجاوز، از چندین شبکه برای اسپوف کردن 167 Mpps (میلیون پکت در ثانیه) به 180000 CLDAP، دیاناس و سرور SMTP استفاده کرده است که باعث ارسال پاسخهای زیادی به گوگل شد. این ولوم نشان میدهد که متجاوز دارای منابع زیادی بوده است. این حمله 4 برابر از حمله سال قبل باتنت Mirai بزرگتر بود.

وبسرویسهای آمازون – 2020

سرویسهای مبتنی بر وب آمازون (AWS)، بزرگترین کلود جهان، در فوریه 2020 مورد یک حمله بزرگ دیداس قرار گرفت. این شدیدترین حمله اخیر دیداس بوده که با استفاده از تکنیکی به اسم Connectionless Lightweight Directory Access Protocol یا CLDAP رفلکشن یک مشتری ناشناس AWS را هدف قرار داد.

ولی چرا این حمله مهم است و ما در این لیست آن را قید کردهایم؟ در پاسخ باید بگوییم در حالی که مقیاس حمله کمتر از آن چیزی بوده که باید میبود اما این شرکت افت درآمد و کاهش اعتبار برند شدیدی را تجربه کرد.

Krebs – سال 2016

در 20 سپتامبر 2016، بلاگ متخصصان امنیت سایبری برایان کربز (Brian Krebs) در معرض یک حمله DDoS مازاد بر 620 گیگابایت قرار گرفت که در زمان خودش بزرگترین حملهای بود که دیده شده بود. این اولین حمله به سایت Krebs نبود و قبل از آن 269 حمله دیگر نیز از جولای 2012 ضبط شده بودند ولی این یکی تقریبا سه برابر بزرگتر از هر حمله دیگری بود.

حمله بعدی باتنت Mirai یکی از بزرگترین شرکتهای ارائهدهنده هاستینگ اروپایی را به نام OVH هدف قرار داد که تقریبا 18 میلیون اپلیکیشن را برای بیشتر از یک میلیون مشتری میزبانی میکند. این حمله تنها روی یکی از مشتریهای فاش نشده OVH با استفاده از 145000 ربات به انجام رسید و ترافیکی در حدود 1.1 ترابیت بر ثانیه را برای هفت روز به آن شرکت متحمل کرد.

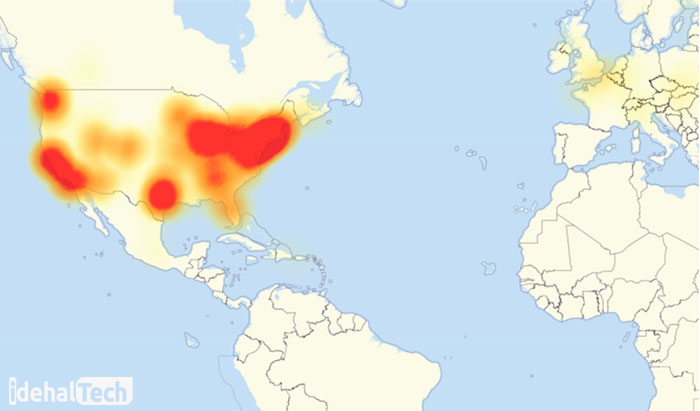

حمله سایبری Dyn – سال 2017

در 30 سپتامبر، شخصی که ادعای نویسنده بودن نرمافزار Mirai را داشت سورس کد آن را روی انجمنهای مختلف هکرها منتشر کرد و از آن زمان پلتفرم دیداس Mirai جهشهای بسیاری را تجربه کرد.

سونامی ترافیک زیاد، بسیاری از سرویسهایی که داین به سایتهای بزرگ ارائه میداد را با مشکل مواجه کرد. در ادامه تعدادی از وبسایتهای تحت تاثیر قرار گرفته این حمله را میبینید:

- ایر بیانبی

- آمازون

- بیبیسی

- سیانان

- الکترونیک آرتس

- گیتهاب

- فاکس نیوز

- نتفلیکس

- نیویورک تایمز

- پینترست

- ردیت

- اسپاتیفای

- توئیتر

- والاستریت جورنال

- و بسیاری دیگر…

حمله دیداس به شش بانک آمریکایی – 2012

در تاریخ 12 مارس 2012، شش بانک آمریکایی شامل بانک آمریکا، JPMorgan Chase، بانک U.S.، سیتیگروپ، Wells Fargo و بانک PNC مورد حمله موجی از دیداسها قرار گرفتند. حملات با استفاده از صدها سرور ربوده شده از یک باتنت به نام Brobot انجام شد که هر کدام 60 گیگابیت از ترافیک را بر ثانیه ایجاد میکردند.

این حملات در زمان خود از نظر پایداری بینظیر بودند. حملهکنندگان به جای اینکه یک حمله را شروع و سپس عقبنشینی کنند، هدفهایشان را با تعداد زیادی از انواع حملات مختلف به رگبار بستند تا ببینید کدام یک بیشترین کارایی را دارد. با این اوصاف، حتی اگر یک بانک به دفاع در برابر یکی از حملات مجهز بوده باشد ولی در مقابل دیگر حملات شانسی نداشته است.

مجازات متجاوز در حمله DoS و DDoS

در هر کشوری مجموعه قوانینی وجود دارند که بخشی از آن به قوانین جرائم رایانهای باز میگردد. هر دو حمله دیداس و یا داس، در دسته قوانین جرائم رایانهای قرار میگیرند و مجازات طبق ماده 8 مبحث دوم تخریب و اخلال در دادهها یا سیستمهای رایانهای و مخابراتی فصل یکم قرار میگیرد.

بر طبق این ماده، مجازات متجاوز از حبس شش ماه تا دو سال یا جزای نقدی از یک میلیون تا چهار میلیون تومان یا هر دو است.

هرکس به طور غیرمجاز داده دیگری را از سیستم های رایانه ای یا مخابراتی یا حامل های داده حذف یا

تخریب یا مختل یا غیرقابل پردازش کند به حبس از شش ماه تا دو سال یا جزای نقدی از ده تا چهل میلیون ریال

یا هر دو مجازات محکوم خواهد شد.به نقل از: قانون جرائم رایانهای، فصل دوم: جرائم علیه صحت و تمامیت داده ها و سیستم های رایانه ای و مخابراتی، مبحث دوم: تخریب و اخلال در داده ها یا سیستم های رایانه ای و مخابراتی، ماده (8)

در ایالات متحده، حملات اختلال سرویس ممکن است بهعنوان جرم تحت نظر فدرال در نظر گرفته شوند و با مجازاتهایی که شامل سالها حبس میشود همراه شود.

در کشورهای اروپایی، ارتکاب حملات دیداس در خوشبینانهترین حالت به دستگیری فرد کشیده میشود. انگلستان کمی در این مورد قانونی غیرمعمولتر نسبت به بقیه وضع کرده است، زیرا مجازات چنین جرمهایی تا 10 سال حبس نیز در آنجا تعیین میشود.

کلام پایانی

حملات Dos و DDos از مهمترین و خرناکترین حملات اینترنتی محسوب میشود که میتواند زیانهای زیادی را متوجه وب سایتها و شرکتهای بزرگ و کوچک نماید.

در این مقاله سعی کردیم به سادهترین شکلی که ممکن بود، به بررسی این حملات بپردازیم تا شما همراهان همیشگی ایده آل تک، بیشتر با Dos و DDos آشنا شوید.